Configurer l’authentification KCD pour OWA et ECP avec Web Application Proxy

Grâce à Web Application Proxy, vous pouvez publier les services OWA et ECP sur Internet tout en proposant une expérience d’authentification unique (Single Sign-On) à vos utilisateurs.

Les personnes souhaitant consulter leurs emails devront s’authentifier une seule fois en utilisant leur identifiant / mot de passe sur la page de login ADFS. La délégation contrainte Kerberos (KCD) prendra le relais afin d’utiliser les identifiants de l’utilisateur pour se connecter de maniètre transparente à Outlook Web App.

Attention, votre serveur Web Application Proxy doit obligatoirement être joint au domaine AD afin que la délégation Kerberos puisse se faire.

Si vous ne souhaitez pas joindre WAP au domaine, Exchange 2013 SP1 vous permet également d’utiliser une authentification basée sur des claims ADFS.

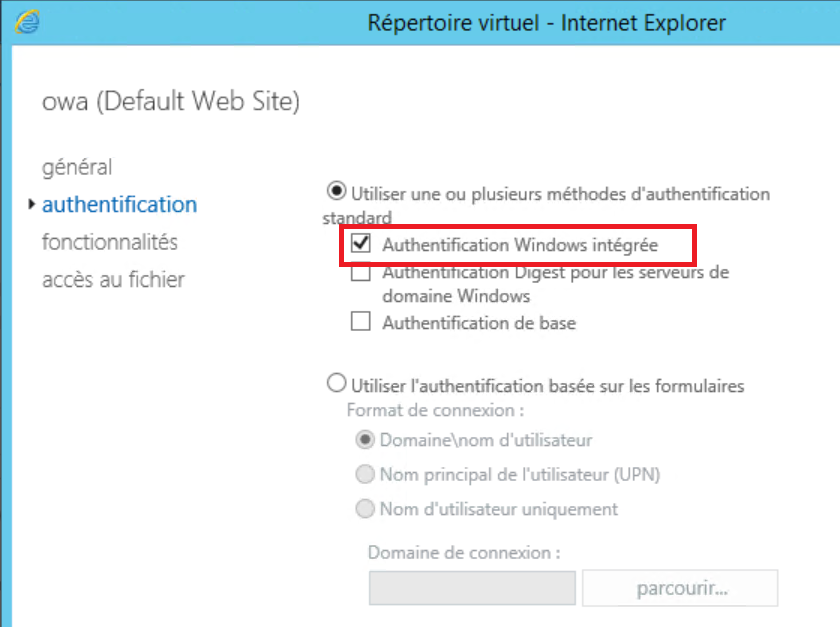

Etape 1 : Activez l’authenticiation Windows Intégrée sur OWA et ECP

Pour que OWA et ECP prennent en charger l’authentification Windows, il est nécessaire de reparaméter chaque répertoire virtuel dans la console d’administration Exchange.

N’oubliez pas d’effectuer cette opération sur tous les serveurs Exchange, et sur les 2 répertoires OWA et ECP.

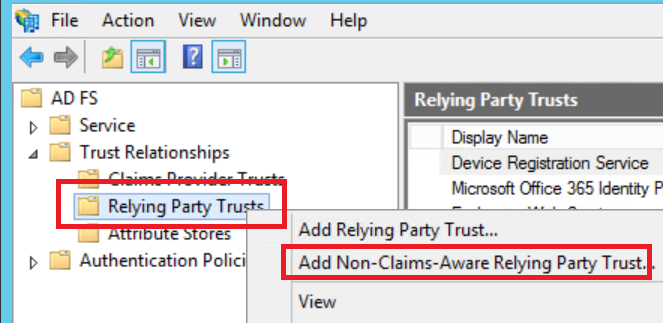

Etape 2 : Créez une Non-claims Aware Relying Party Trust

Pour que la pré-authentification ADFS puisse se faire, il faut créer dans la console AD FS Management une relation d’approbation ne se basant pas sur les claims ADFS.

Dans la partie Non-claims aware relying party trust identifier, vous pouvez spécifier par exemple l’URL d’accès à OWA. Notez que la valeur de cet identifiant n’a pas d’incidence sur l’authentification, il permet juste de savoir sur quelle application on travaille.

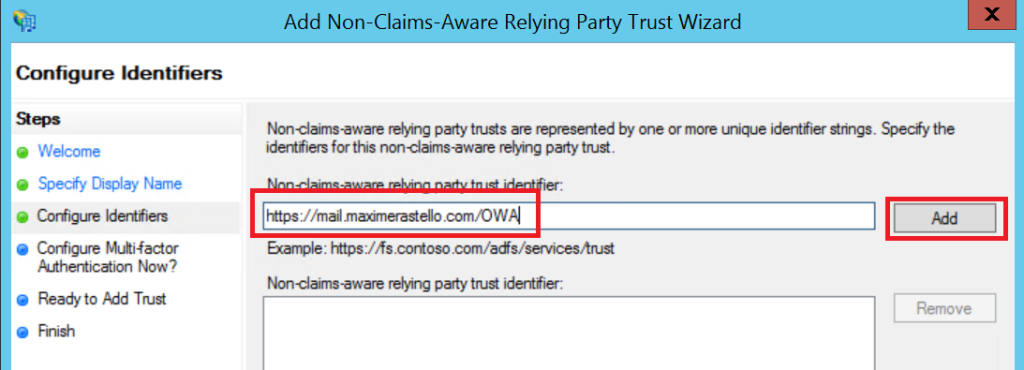

A l’étape suivante, laissez la case I don’t want to configure multi-factor authentication settings et cliquez deux fois sur Next puis Close.

Dans la fenêtre qui s’ouvre, cliquez sur Add Rule, puis choisissez Permit All Users.

Validez les dernières étapes pour terminer la configuration de la relation d’approbation.

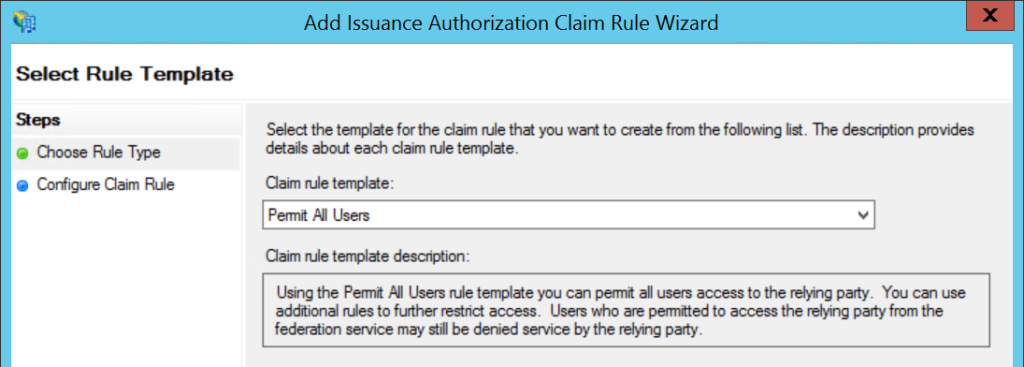

Etape 3 : Créez un enregistrement SPN sur le serveur applicatif

Dans le cas de la publication d’OWA ou d’ECP, il est nécessaire de créer un enregistrement SPN sur le ou les serveurs Exchange de votre organisation.

Cet enregistrement doit avoir pour valeur HTTP/mail.votredomaine.com, où mail.votredomaine.com est le nom DNS utilisé pour la publication externe du virtual directory.

Vous pouvez également utiliser la commande suivante :

setspn –S http/mail.domaine.com DOMAINE\SERVEUREXCHANGE$

Attention : Si le virtual directory utilise un compte de service du domaine pour fonctionner, vous devrez configurer le SPN sur ce compte et non sur le serveur. Exemple : setspn –S http/mail.domaine.com DOMAINE\svc_account

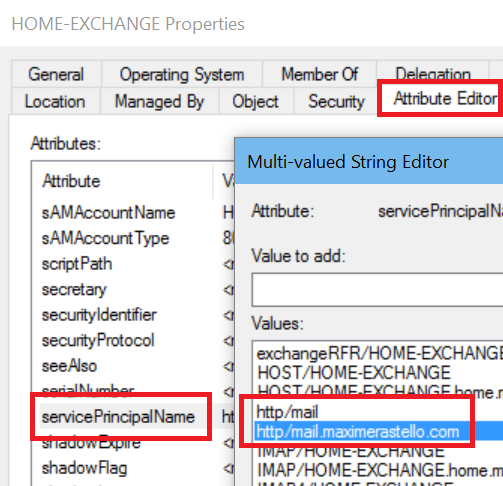

Etape 4 : Configurez la délégation Kerberos sur le serveur WAP

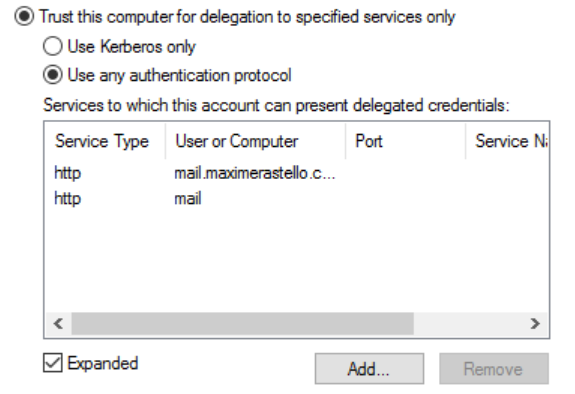

Il faut ensuite configurer la délégation Kerberos sur le serveur Web Application Proxy, en lui indiquant le SPN que vous avez créé à l’étape précédente :

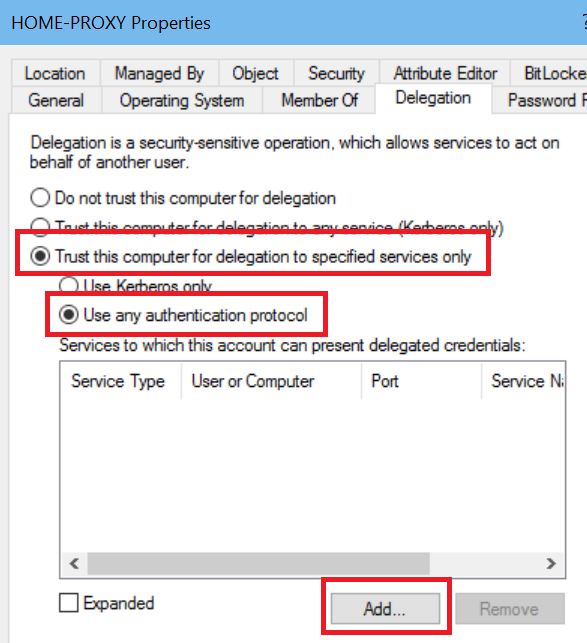

1- Ouvrez le compte ordinateur du serveur WAP, et allez dans l’onglet Delegation.

2- Sélectionnez Trust this computer for delegation to specified services only, puis Use any authentication protocol.

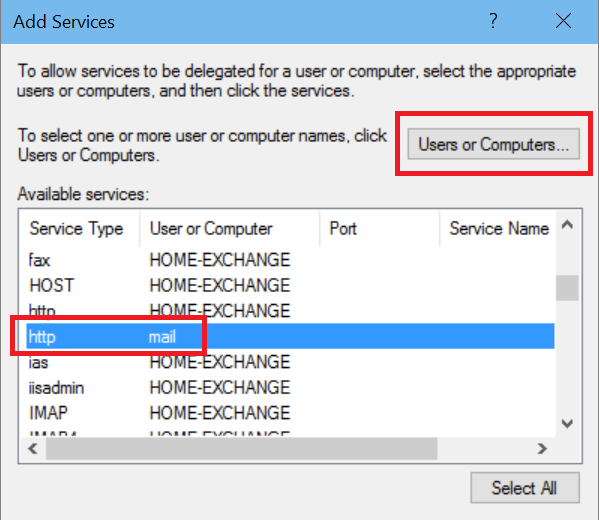

3- Cliquez sur le bouton Add, puis sur Users or Computers. Recherchez le ou les serveurs Exchange de votre organisation et validez.

4- Validez par OK et vérifiez que le service est bien affiché dans la liste.

Etape 5 : Redémarrez le serveur WAP

Cette étape est essentielle pour que la délégation Kerberos soit bien prise en compte. Si vous n’effectuez pas cette étape, vous pourriez rencontrer une erreur 500 et 0x8009030e lors de l’accès à l’application.

Etape 6 : Publiez OWA et ECP dans WAP

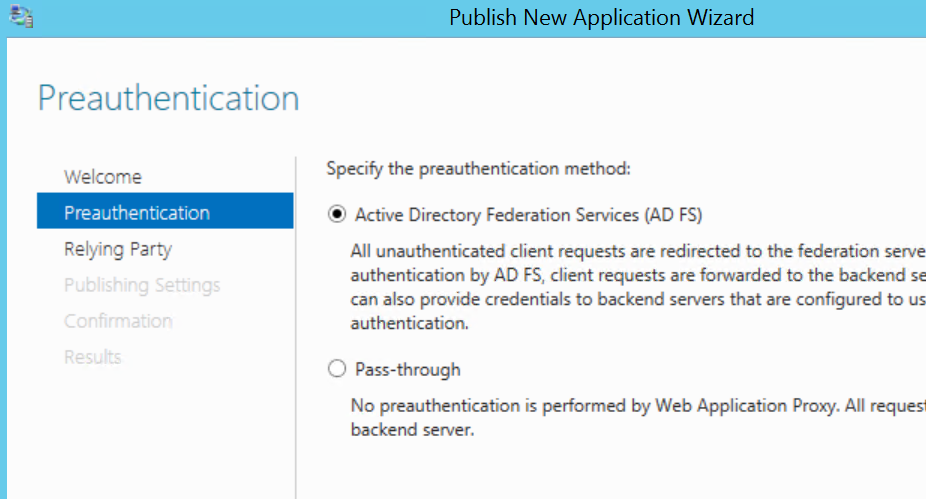

Sur le serveur Web Application Proxy, ouvrez la console Remote Access. Dans le menu Web Application Proxy, cliquez sur le bouton Publish.

Choisissez la méthode de pré-authentification ADFS et cliquez sur Next.

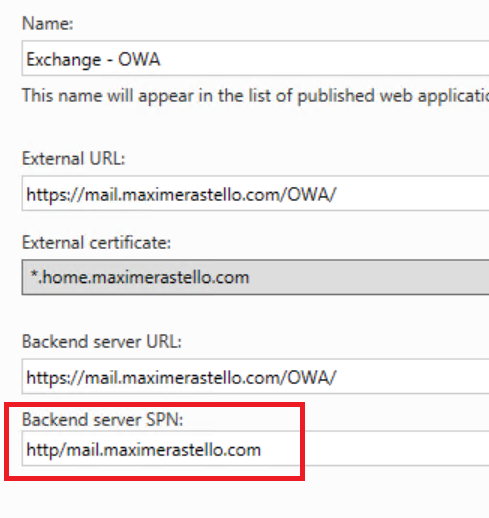

Renseignez les URL internes et externes configurées sur le virtual directory et sélectionnez le certificat SSL approprié. N’oubliez pas de spécifier l’enregistrement SPN.

Répétez l’opération pour la publication d’ECP.

Etape 7 : Testez l’accès à OWA et ECP

Avec toutes ces étapes, vous devriez être capable de vous authentifier de manière transparente à OWA et ECP au travers de Web Application Proxy.

En cas de problème, je vous conseille cet excellent guide de troubleshooting de Benoit.