About Me

Contact me for more info

Tech Lead

Senior Cloud Architect

Microsoft Certified Trainer

@ Evoside

I'm working as a Cloud Services Senior Architect and a Device & Mobility Tech Lead.

As a self-employed Architect and Consultant, I'm working for many large companies to provide a strong technical expertise. I'm also a Microsoft Certified Trainer.

- Age 32

- Residency Geneva area

- Nationality Switzerland

- Spoken languages English - French - Italian

- Experience 12y+

- Current Position Cloud Senior Architect - Independant

- Current Employer Evoside

- Awards MVP Alumni - MCT - MCP

Work Areas

Senior Consulting

I worked for hundred of customers, providing Architecture Design and Technology Advisory counseling

Technical Leader

I've animated many IT conferences and webinars over the years, and I've been a Microsoft MVP for more than 10 years

Awards

I'm a multi-awarded Microsoft Expert, with more than 20 active certifications and recognitions

Training

As a Microsoft Certified Trainer, I've animated many webinars and on-site trainings for major customers

Fun Facts

Happy Clients

100+Projects

300+Certifications

20+Coffee Consumed

20 000Skills

12+ Years of Experience

Microsoft Entra

Microsoft Entra is the product family name for all identity and network access solutions from Microsoft.

Entra ID

Entra Governance

Entra Entitlement Management

Entra Access Reviews

Entra Permissions Management

Entra Guest Management

Entra Workload ID

Entra Verified ID

Entra External ID

Entra Internet Access

Entra Private Access

Microsoft Intune

Microsoft Intune is a mobile endpoint management solution. It allows app and device management across mobile devices, desktop computers, and virtual endpoints.

iOS Device Management

Android Device Management

Windows Device Management

macOS Device Management

App Deployment

App Protection

Windows Autopilot

Microsoft Tunnel

Endpoint Security

Endpoint Privilege Management

Remote Help

Microsoft Purview

Microsoft Purview is a comprehensive set of solutions that can help your organization govern, protect, and manage data, wherever it lives.

Microsoft Information Protection

Data Loss Prevention

Insider Risk Management

Communication Compliance

Data Lifecycle Management

Retention

Microsoft Defender

Microsoft Defender XDR is a unified enterprise defense suite that natively coordinates detection, prevention, investigation, and response across all your workloads.

Defender for Cloud Apps

Defender for Office 365

Defender for Identity

Defender for Endpoint

Defender for Servers

Defender for Cloud

Microsoft Infrastructure

The whole family of Microsoft Windows Servers provide enterprise-level management, data storage, applications, and communications features.

Active Directory Directory Services (ADDS)

Active Directory Federation Services (ADFS)

Active Directory Certificate Services (ADCS)

Network Policy Server (RADIUS)

Microsoft Exchange

Advisory to help adoption or migration to Microsoft Exchange Online or implementing complex hybrid scenarios for web services and mail flow.

Exchange Server Management

Exchange Online Management

Exchange Hybrid coexistence

OAUTH Configuration

Mailbox Migration

Change Management

Microsoft Teams

Advisory to help adoption or migration to Microsoft Teams for collaboration and communication.

Business use cases

Platform Governance

Teams Deployment

Teams Rooms Deployment

Teams Compliance Recording

Change Management

Projects

Latest

Certifications

Validated skills

Forcepoint DLP Sales Associate

Forcepoint

Microsoft Cybersecurity Architect Expert

Microsoft

Fortinet Certified Cybersecurity Associate

Fortinet

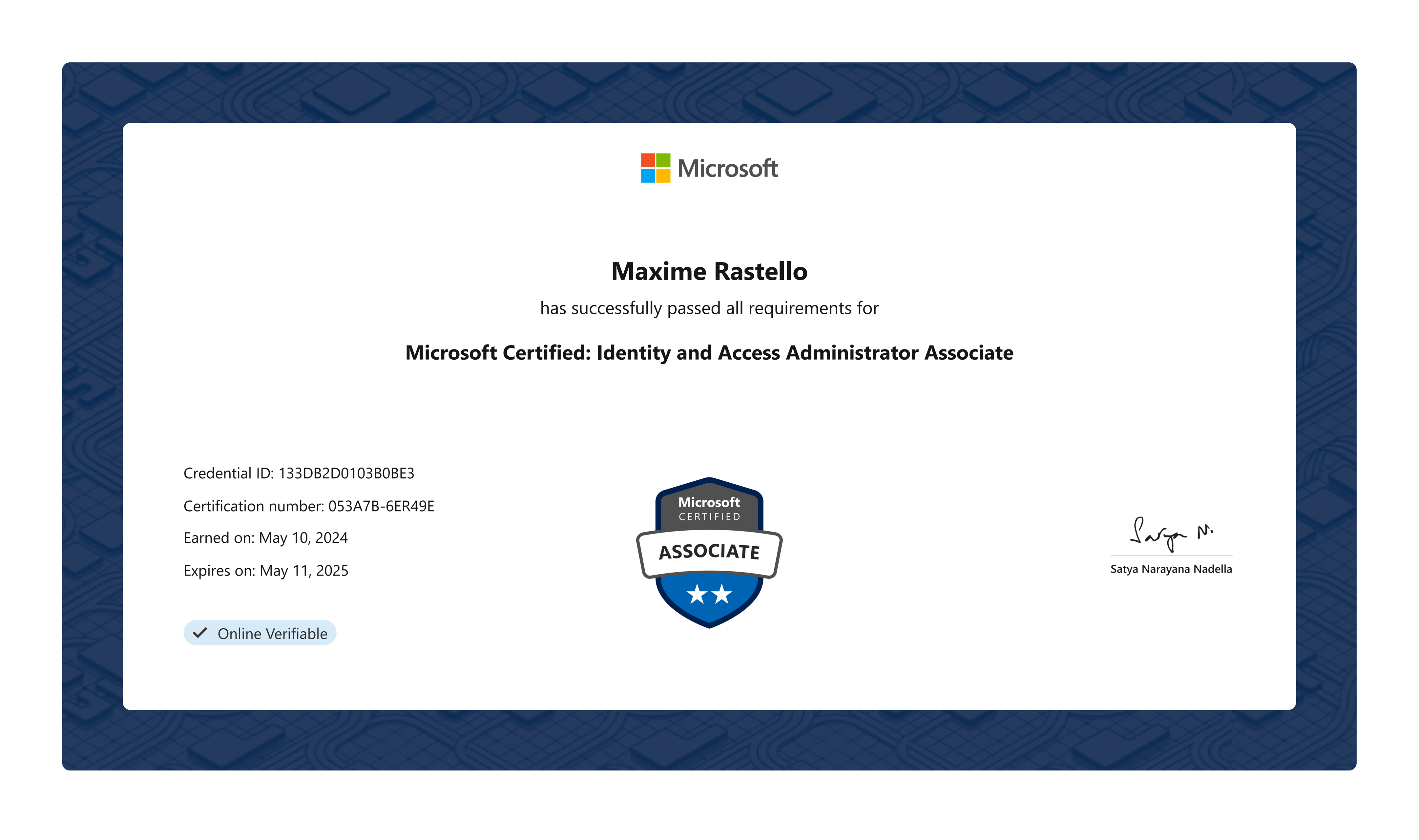

Microsoft Identity and Access Administrator Associate

Microsoft

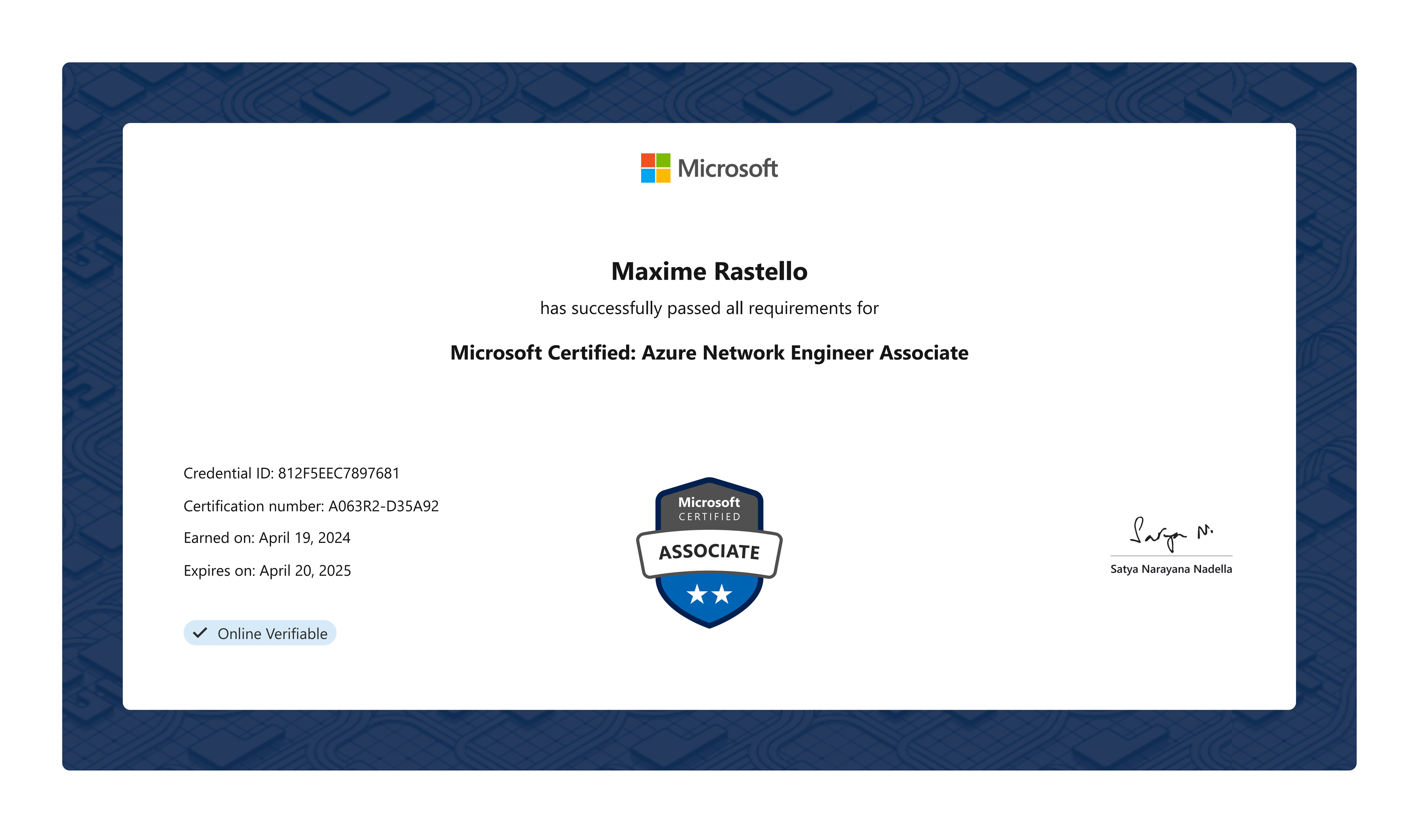

Microsoft Azure Network Engineer Associate

Microsoft

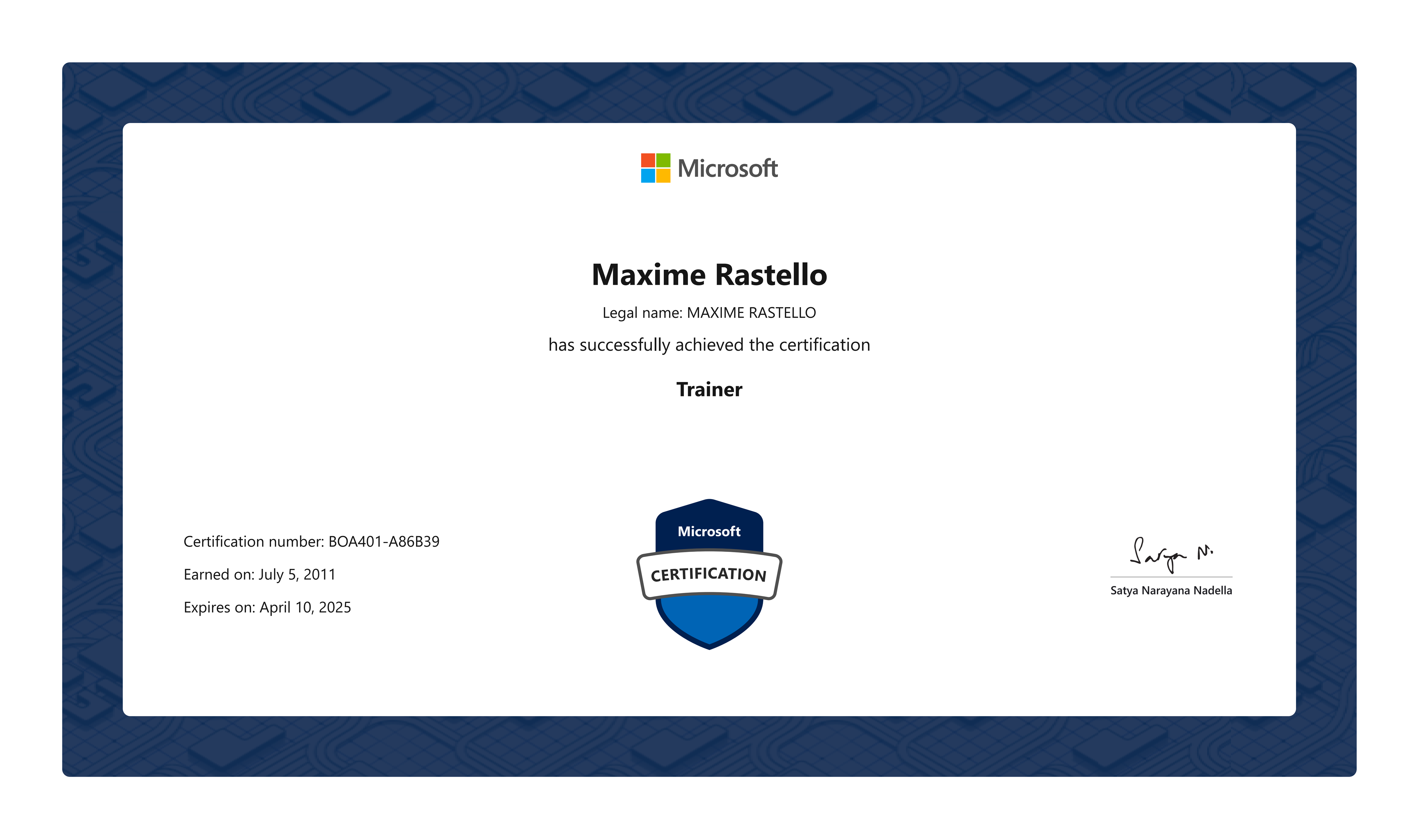

Microsoft Certified Trainer

Microsoft

Microsoft 365 Administrator Expert

Microsoft

Microsoft 365 Security Administrator Associate

Microsoft

Microsoft Azure Administrator Associate

MicrosoftAwards

From the Community

Recognitions

Microsoft

Certified Trainer

Microsoft

MVP Alumni

I’ve been a Microsoft MVP for more than 11 years.

Microsoft Customer

Community Leader